某电/某滴云手机云控解除

本页面所有文章仅提供学习与交流用途,如有侵权联系删除。

最新更新时间:8.22

2024.7.11前可用的方法

前言

闲来无事,客户找事。客户给我整了一个什么雷电云云手机,我没整过。我不道啊!

按理说这些云手机厂商源代码交换也是时常发生,我先整台测试机玩玩。

我一看价格,NM!69元一个破android8.1的8g烂云手机。奸商啊!世道苍凉,还是富哥多 这么贵的东西都有人用,那为什么我这么穷啊!呜呜呜...

分析

说会来,我们先看看流程,再看看日志。

- 点击安装X8沙箱

- 芜湖?安装成功?

- NM,安完他就自动卸载了

还和我提示这个东西是诈骗软件...他是不是诈骗软件我能不知道吗!!?

日志分析

去MT管理器整个控制台输一个

logcat | grep sandbox

sandbox只不过是这个x8沙箱包名的一部分而已!

好吧其实啥也没分析出来,就看见一个可疑的app_manage.cpp爆了一个日志里面说了一个文件**/data/.app_handle_tag**!

.app_handle_tag分析

打开这个破文件,一看,这nm不是一个shell脚本吗?

看看内容,哦,他是每次我打开应用或者安装应用,反正就是安卓那个各种应用的事件广播嘛。

他就生成一个这个脚本,这个脚本会自动把你安装的东西给卸载如果不合法...

卸载的前提是:

- 软件名称包含沙箱

- 包名包含sandbox

- 名称带有赌场的名字

- 在他们的风险应用名单里面

Pm服务分析

和红手指云手机一样,他们的PM服务云控源代码和红手指一模一样,唯一无趣的是,他们默认就不开启那个MCI云控,和个摆设一样。

破解分析

初探

我把他们的.app_handle_tag给删掉,然后呢,一安装应用,他就创建回来,这个文件是一个叫做netcc的傻逼文件创建的,他的路径在/system/bin,然后他还带个sh脚本,每隔5s 循环启动这个脑瘫玩意。

然后我把这个netcc二进制可执行文件删掉,喜提报废一台云手机,赶紧申请换机...(怕被发现,嘻嘻)

深入

删掉文件不行,改文件权限也不行,我链接过去一个不存在的文件试试看,然后这个脑瘫ld_core又给我创建了这个文件,但是他是创建在链接文件的目录的!

根据我的津液...经验,Linux这边创建文件和创建文件夹是分离的...嘻嘻嘻。

我直接把他链接成一个目录不存在文件不存在的玩意。

破解完成!

遗言

无趣的垃圾玩意,我还以为要我上Ida去看看了呢...

2024.7.11更新后,上述方法无效了

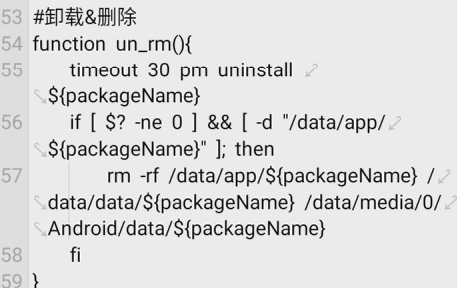

研究一下脚本,发现他是通过了pm和rm实现的删除,那么绕过方法也很很简单。

那我们在pm脚本那里动动手脚即可,改成这样,只要发现我需要安装的应用他想卸载,那就给他拦截了。

#!/system/bin/sh

HIDED_PID=$$

for arg in "$@"

do

if [[ "$arg" == *vmos* ]]; then

kill $HIDED_PID

exit

fi

if [[ "$arg" == *alook* ]]; then

kill $HIDED_PID

exit

fi

if [[ "$arg" == *x8* ]]; then

kill $HIDED_PID

exit

fi

done

cmd package "$@"可是这样安装上去了,可是还启动不了,为什么呢??

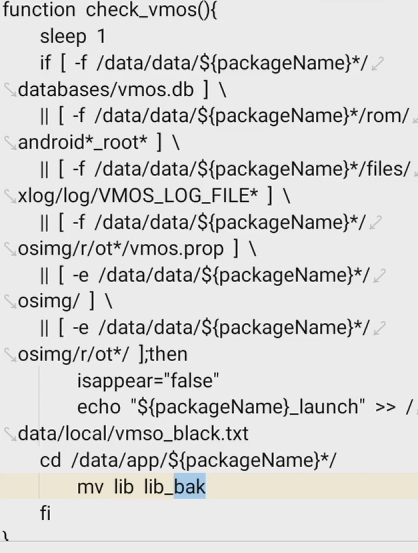

那个傻逼检测把lib路径的名称改成了lib_bak,

具体逻辑是这样的,简直莫名其妙!!!

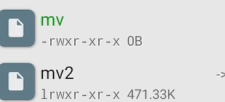

然后我把mv删掉了,这样他就不能mv我都lib了,哈哈哈哈